Ekipi i Ukrainas për Reagimin e Emergjencave Kompjuterike (CERT) ka lëshuar një alarm duke theksuar rreziqet e grupit Gamaredon, veçanërisht shpejtësinë me të cilën ata arrijnë të vjedhin të dhënat e viktimave. Këta janë kriminelë kibernetikë që kryejnë spiunazh kibernetik në emër të Shërbimit Federal të Sigurisë së Rusisë (FSB), i cili ndoshta i financon ata.

Vjedhja e të dhënave në 30 minuta

CERT ukrainas ka zbuluar mijëra sulme kundër qeverisë dhe organizatave private dhe publike. Zinxhiri i infeksionit fillon me dërgimin e emaileve ose mesazheve përmes Telegram, WhatsApp, Signal dhe aplikacione të tjera. Skedarët HTM, HTA and LNK që duken si dokumente të Microsoft Word ose Excel janë bashkangjitur në email.

Nëse viktima hap skedarët, skriptet PowerShell dhe malware GammaSteel shkarkohen dhe ekzekutohen. Të gjithë shabllonet e Word janë modifikuar gjithashtu për të fshehur makrot e infektuara në dokumentet e krijuara. Skriptet e PowerShell lejojnë aksesin në skedarët e sesioneve të shfletuesit, ndërsa GammaSteel kërkon skedarë me shtesa specifike: .doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf , .ps1 , .rar, .zip, .7z dhe .mdb.

Eksfiltrimi i skedarit mund të bëhet në më pak se 30 minuta. Kriminelët kibernetikë shkarkojnë deri në 120 skedarë në javë në kompjuterin tuaj për të rritur gjasat për të vazhduar. Nëse përdoruesi lë një skedar në disk ose e rikthen aksidentalisht nga një kopje rezervë, kompjuteri do të infektohet përsëri.

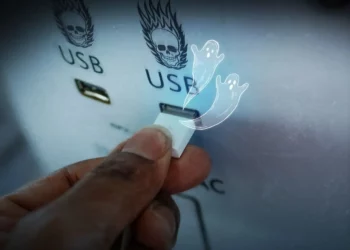

Malware kopjohet në të gjithë disqet USB të lidhur, më pas përhapet në kompjuterë të tjerë, edhe nëse janë të izoluar nga interneti. Për më tepër, kriminelët kibernetikë ndryshojnë adresën IP të serverëve të komandës dhe kontrollit (C2) deri në gjashtë herë në ditë për të shmangur zbulimin.

Discussion about this post