Studiuesit në Laboratorin e Kërkimit të Sigurisë së Rrjetit Qihoo 360 zbuluan kohët e fundit një botnet të ri që synon sistemet Linux, duke u përpjekur t’i komprometojë ato për t’i “punësuar” ato në mënyrë që të krijojnë një ushtri sistemesh për vjedhjen e informacionit, instalimin e rootkit, ridrejtimin e trafikut në ueb dhe ekzekutimi i komandës në distancë.

Botnet-i është krijuar duke përdorur malware të pagëzuar B1txor20 dhe ka për qëllim veçanërisht pajisjet me arkitekturë ARM dhe X64 të bazuara në sistemet operative Linux. Malware shfrytëzon dobësinë famëkeqe Log4j për të komprometuar makina të reja. B1txor20 u identifikua për herë të parë më 9 shkurt.

Studiuesit arritën të izolojnë katër mostra malware me funksionalitetin e prapaskenave, proxies SOCKS5, shkarkimin e malware të tjerë, vjedhjen e të dhënave, ekzekutimin e komandantëve dhe instalimin e rootkits.

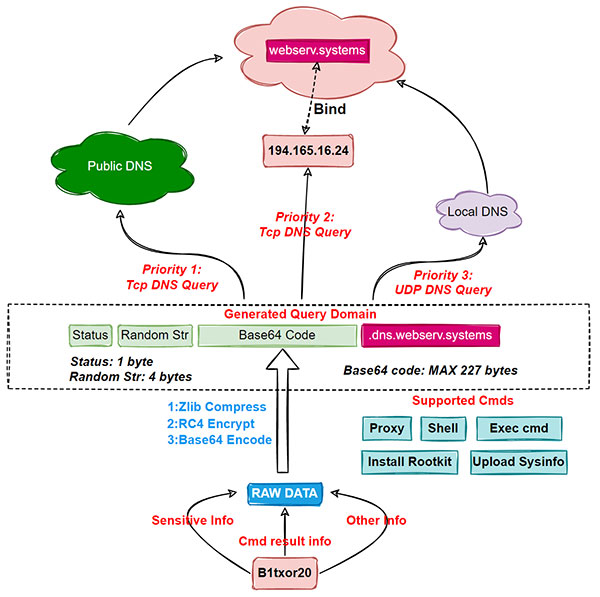

Megjithatë, B1txor20 dallohet nga malware të tjerë të ngjashëm për përdorimin e praktikës së tunelit DNS për të vendosur komunikim me serverin e komandës dhe kontrollit. Kjo është një teknikë mjaft e vjetër, por gjithsesi rezulton e besueshme dhe e suksesshme në tunelizimin e malware dhe të dhënave duke përdorur pyetje DNS.

“Bot dërgon informacionin sensitiv të vjedhur, rezultatet e ekzekutimit të komandës dhe çdo informacion tjetër që duhet të dorëzohet pas fshehjes së tij duke përdorur teknika specifike të enkriptimit në serverin e komandës dhe kontrollit si një kërkesë DNS. Pas marrjes së kërkesës, serveri atë dërgon ngarkesën te boti në përgjigje të kërkesës DNS. Në këtë mënyrë roboti dhe serveri krijojnë komunikim falë protokollit DNS”, shpjegojnë studiuesit e NetLab 360.

Malware B1txor20 është në fazën aktive të zhvillimit: studiuesit në fakt kanë gjetur praninë e një sërë veçorish që nuk janë ende aktive, që mund të nënkuptojë se zhvilluesit që e kanë krijuar atë janë ende duke punuar për t’i përmirësuar dhe për t’i vënë ato të disponueshme në të ardhmen.

Discussion about this post