Ekspertët në Google Threat Analysis Group (TAG), në bashkëpunim me kolegët në The Citizen Lab, kanë zbuluar një zinxhir shfrytëzimesh të ditës zero të përdorura për të synuar përdoruesit e profilit të lartë të iPhone dhe për të spiunuar aktivitetet e tyre. Spyware Predator është një “krijesë” e zhvilluar nga kompania Intellexa, tashmë e njohur për projektimin, krijimin dhe vënien në dispozicion të partnerëve bujarë zgjidhjet e mbikëqyrjes dixhitale.

Subjekte të tilla kanë ekzistuar prej disa kohësh: ato lindin dhe mbyllen në mënyrë ciklike, pasi aktivitetet e tyre fillojnë të shfaqen. Megjithatë, të gjithë kanë një fije të përbashkët që i bashkon: detyrat e studiuesve të tyre kanë për qëllim identifikimin e të metave të sigurisë në pajisjet dhe softuerin më të përdorur nga përdoruesit. Në vend që t’i raportoni me përgjegjësi zhvilluesve, në mënyrë që t’i zgjidhni ato përpara se të paraqesin një rrezik real dhe, aq më keq, të shkaktojnë dëme, dobësitë e zbuluara (veçanërisht ato që çojnë në ekzekutimin e kodit arbitrar) shtohen në heshtje në “kompletet e veçanta të agresionit”. ” e cila mund të përdoret për të nisur sulme kibernetike shumë efektive dhe të synuara.

Qasja në “kompletet” e përmendura ndodh përmes pagesës së një kompensimi bujar monetar. Dhe megjithëse kompanitë që kryejnë këto aktivitete zakonisht fshihen pas paralajmërimeve që rekomandojnë mospërdorimin e dobësive të zbuluara për aktivitete të paligjshme, ka raste të panumërta në të cilat organizatat konkurruese, kundërshtarët politikë, përfaqësuesit e pakicave, organet publike të vendeve të huaja pësojnë sulme të drejtpërdrejta. Zinxhirët e shfrytëzimeve të ditës zero për pajisjet celulare mund të arrijnë miliona dollarë për ndërmjetësit që blejnë dhe shesin mjetet për të shfrytëzuar këto defekte sigurie.

Çfarë është spyware Predator që mundon iPhone-ët

iOS 16.7 dhe iOS 17.0.1 janë versionet e sistemit operativ Apple që rregullojnë të metën e sigurisë të përdorur nga spyware-i Predator. Prandaj, përdoruesit e iPhone këshillohen fuqimisht që të përditësojnë pajisjet e tyre në versionet më të fundit sa më shpejt të jetë e mundur.

TAG dhe The Citizen Lab shpjegojnë se boshllëqet e sigurisë në fjalë (CVE-2023-41991, CVE-2023-41992, CVE-2023-41993) janë shfrytëzuar në mënyrë aktive për të nisur një sulm me shumë nivele.

Viktima fillimisht mashtrohet për të vizituar një faqe interneti HTTP, e cila, siç dihet, nuk përdor asnjë formë të enkriptimit të të dhënave. Duke kryer një sulm man-in-the-middle (MITM), ndaj të cilit faqet HTTP janë të cenueshme pikërisht sepse ato nuk përdorin enkriptim dhe duke shfrytëzuar kombinimin e boshllëqeve të sigurisë të përmendura më parë, është e mundur të infektohet iPhone-i i përdoruesit. .

Në mënyrë të veçantë, studiuesit në The Citizen Lab kanë zbuluar se një aplikacion me qëllim të keq mund të shmangë vërtetimin e nënshkrimit, të ngrejë privilegjet duke përdorur një defekt të nivelit të kernelit dhe të ekzekutojë kodin arbitrar duke përdorur motorin e interpretimit të WebKit (përdorur për shembull në Safari dhe në çdo komponent tjetër softuerësh që integron funksionalitetin e shfletuesit). Ky është pikërisht zinxhiri i dobësive CVE-2023-41991, CVE-2023-41992 dhe CVE-2023-41993.

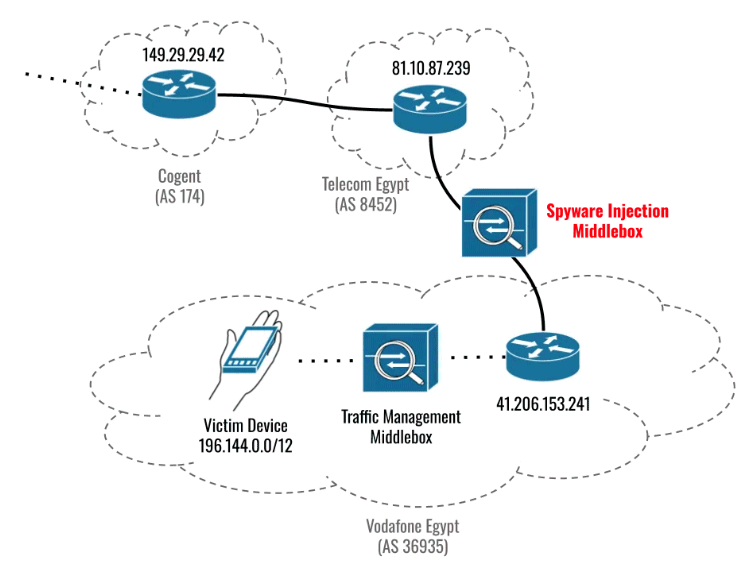

Injektimi i kodit dëmtues në të gjithë rrjetin

Teknikët e TAG dhe The Citizen Lab fokusohen në një aspekt shumë të rëndësishëm të sulmit. Injektimi i kodit malware që përdoret për të sulmuar përdoruesit mund të bëhet në nivel rrjeti. Me fjalë të tjera, sulmi MITM ndaj pajisjeve personale të viktimave mund të fillojë nga një sistem i lidhur në skajin e rrjetit të operatorit të telekomunikacionit të zgjedhur nga përdoruesi.

Në rastin në fjalë, ekspertët demonstruan se sulmi filloi në një sistem në skaj të rrjetit të të dhënave celulare të operatorit Vodafone Egypt. Ky sistem zbuloi trafikun e pakriptuar HTTP nga një ish-deputet egjiptian, Ahmed Eltantawy, i cili kishte shpallur publikisht planet e tij për të kandiduar në zgjedhjet presidenciale të vitit 2024.

Për këtë arsye, politikani ishte subjekt i një sulmi të synuar me një ridrejtim automatik në një faqe, i cili më pas rezultoi në ngarkimin e spyware-it Predator, pa asnjë ndërhyrje shtesë nga viktima.

“Kemi kryer një test për të kuptuar se ku në rrjet ka ndodhur injektimi. Përfundimisht arritëm të gjenim injeksionin në një lidhje midis Telecom Egypt dhe Vodafone Egypt”, shkruan The Citizen Lab. “Ne dyshojmë se është brenda rrjetit të Vodafone Egypt, sepse synimi saktësisht i një pajtimtari të vetëm Vodafone kërkon një integrim me bazën e të dhënave të abonentëve të të njëjtit. ofrues.”

Problemi i madh i injektimit në nivel rrjeti

Përveç dërgimit të mesazheve mashtruese SMS dhe WhatsApp që ftojnë viktimat të vizitojnë faqet e internetit me qëllim të keq, të zhvilluara shprehimisht në këtë rast për të shfrytëzuar dobësitë e iOS-it të pa njohura ende publikisht, në këtë rast një nga aspektet më domethënëse është pikërisht përdorimi i një sulmi injektues të shtresës së rrjetit ( Spyware Injection Middlebox).

Qëllimi është të ridrejtoni në heshtje një përdorues në faqet me qëllim të keq pa dijeninë ose lejen e tyre. Kjo teknikë, e cila përfshin manipulimin e trafikut të internetit në tranzit, mund të përfaqësojë një problem serioz për sigurinë dhe privatësinë e çdo përdoruesi. Sidomos nëse kombinohet me përdorimin e boshllëqeve të sigurisë në ditë zero (të pazgjidhura ende nga prodhuesi i softuerit) dhe me bashkëpunimin e figurave që veprojnë në hije në anën e rrjetit.

Zgjidhja e vetme është, padyshim, që të procedohet sa më shpejt me instalimin e arnimeve të sigurisë të publikuara nga Apple. Fakti, megjithatë, është se në rastin e sulmeve të synuara, çdo sistem operativ dhe çdo masë sigurie mund të mos ofrojë mbrojtje 360 gradë. Mjafton të thuhet se sulmet ndaj Eltantawy vazhduan për muaj të tërë, nga maji deri në shtator 2023, përpara se të dilnin në dritë (pas dyshimeve fillestare të viktimës dhe kontrolleve të kryera nga The Citizen Lab).

Discussion about this post