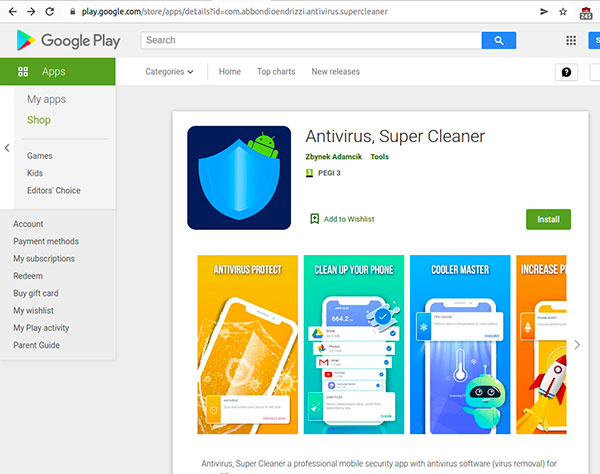

SharkBot është një malware bankar që qarkullon në Google Play Store duke u maskuar si një antivirus me funksion pastrimi të sistemit operativ. Malware u zbulua në Play Store nga studiues të sigurisë në NCC, të cilët publikuan një analizë të detajuar të malware.

SharkBot ishte identifikuar për herë të parë në tetor 2021 nga Cleafy i cili kishte gjetur tashmë aftësinë për të transferuar para përmes Sistemit të Transferimit Automatik përmes simulimit të komandave me prekje në pajisjet e komprometuara.

Ky është një funksion që është gjetur edhe nga studiuesit e NCC, të cilët e kanë identifikuar në versionin më të fundit të malware, por që do të ishte përdorur vetëm në raste të kufizuara sulmesh të avancuara. SharkBot karakterizohet, në versionin e tij të fundit, nga katër karakteristika kryesore.

Para së gjithash, malware mund të vjedhë kredencialet duke shfaqur përmbajtje në ueb me shfrytëzimin e teknikave të phishing sapo zbulon hapjen e aplikacionit zyrtar bankar. SharkBot gjithashtu mund të vjedhë kredencialet e aksesit të llogarisë duke regjistruar ngjarjet e aksesueshmërisë që lidhen me ndryshimet në fushat e tekstit dhe butonat e përdorur, më pas duke dërguar regjistrat e këtyre ngjarjeve te serveri i komandës dhe kontrollit. Malware mund të përgjojë dhe fshehë mesazhet SMS të dërguara në smartphone dhe në fund të fundit mund të fitojë kontrollin e plotë të telekomandës së një pajisjeje Android.

Malware mund t’i kryejë këto aktivitete sepse abuzon me lejen e aksesueshmërisë në Android, duke i dhënë vetes leje shtesë sipas nevojës. E gjithë kjo i lejon SharkBot të zbulojë kur përdoruesi lëshon një aplikacion bankar dhe të kryejë manovrat e duhura për të vjedhur kredencialet e përdoruesit.

Ne përmendëm pak më lart praninë e një serveri komandimi dhe kontrolli: SharkBot në fakt mund të marrë komanda nga distanca për të kryer aktivitete të ndryshme si dërgimi i një SMS, ndryshimi i menaxherit të SMS, shkarkimi i skedarëve nga një URL, marrja e një skedari konfigurimi, çinstalimi i aplikacioneve, çaktivizimi optimizimi i baterisë, shikoni mbivendosjet e phishing, aktivizoni ose çaktivizoni ATS dhe mbyllni një aplikacion specifik kur përdoruesi përpiqet ta lëshojë atë.

Sidoqoftë, SharkBot karakterizohet nga një ndryshim domethënës në krahasim me Trojan-ët e tjerë bankar për Android, përkatësisht përdorimi i komponentëve që shfrytëzojnë funksionin “Direct Response” për njoftimet: malware mund të përgjojë njoftimet e reja dhe t’u përgjigjet atyre drejtpërdrejt përmes mesazheve nga vijnë. serveri i komandës dhe kontrollit. Ky funksion përdoret nga softueri keqdashës për të ofruar ngarkesa në pajisjen e komprometuar duke u përgjigjur me një URL të shkurtuar nëpërmjet Bit.ly.

Studiuesit më pas zbuluan se versioni fillestar i SharkBot që qarkullon në Play Store përmban një version të kufizuar të malware në mënyrë që të zvogëlojë rrezikun që ai të zbulohet dhe refuzohet nga dyqani. Është përmes funksionit të përgjigjes së drejtpërdrejtë që shihet më sipër që versioni i plotë i SharkBot shkarkohet drejtpërdrejt nga serveri i komandës dhe kontrollit dhe instalohet automatikisht në pajisje. NCC më pas vëren se serveri i komandës dhe kontrollit bazohet në një sistem algoritmi të gjenerimit të domenit që e bën më të vështirë bllokimin e domeneve nga vijnë komandat SharkBot.

Në këto raste, sugjerimi është të shmangni shkarkimin e aplikacioneve që vijnë nga zhvillues pak të njohur dhe, veçanërisht kur bëhet fjalë për antivirus, gjithmonë të mbështeteni në zgjidhjet e prodhuesve të njohur dhe të provuar.

Discussion about this post