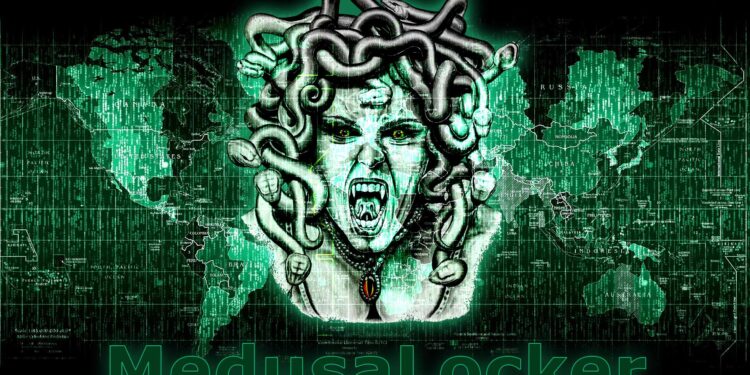

Ransomware është një nga kërcënimet më të mëdha për bizneset. Ndër më “të njohurat” e momentit është Medusa. Grupi i kriminelëve kibernetikë që drejtojnë biznesin kohët e fundit krijoi një faqe për të publikuar të dhënat e vjedhura të viktimave që nuk paguajnë shpërblimin. Një nga sulmet e fundit u krye në shkollat publike në Minneapolis.

Medusa: emër shumë i zakonshëm

Disa familje malware përdorin emrin Medusa. Ekziston një botnet i bazuar në Mirai, një trojan bankar Android dhe një ransomware i quajtur MedusaLocker. Ky i fundit mund të ngatërrohet me ransomware Medusa, por ato janë të ndryshme.

Aktivitetet e MedusaLocker filluan në vitin 2019, ai përdor shtesa të ndryshme për skedarët e koduar dhe udhëzimet për të paguar shpërblimin janë në dokument HTML. Medusa u zbulua për herë të parë në 2021, përdor ekstensionin .MEDUSA për skedarët e koduar dhe udhëzimet e pagesës janë në një dokument teksti.

Duke analizuar kodin e malware të Windows, Bleeping Computer zbuloi veçoritë kryesore. Ransomware përfundon mbi 280 shërbime dhe procese të Windows, duke përfshirë ato që lidhen me bazat e të dhënave, email, kopje rezervë dhe antivirus. Më pas fshin kopjet e volumit të hijes për të parandaluar rikuperimin e skedarit. Një kombinim i AES 256-bit dhe RSA 2048-bit përdoret për kriptim.

Dokumenti tekst përmban adresën Tor të faqes së përdorur për të publikuar të dhënat e vjedhura, adresën e faqes Tor të përdorur për negociata, një kanal Telegram, një ID Tox dhe një adresë emaili Proton. Numërimi mbrapsht tregohet në faqen e internetit të Medusa Blog. Për të zgjatur numërimin mbrapsht është e mundur të paguani një shumë shtesë. Aktualisht, nuk është zbuluar asnjë dobësi në dekriptuesin që ju lejon të rikuperoni skedarët pa paguar shpërblimin.

Discussion about this post