Ekspertët e Trend Micro kanë identifikuar katër aplikacione Android, të shpërndara përmes APK, që përmbajnë malware CherryBlos. Është një kripto-vjedhës që përdor teknika të ndryshme për të vjedhur kredencialet e hyrjes në portofol. Njëri prej tyre përdor njohjen optike të karaktereve (OCR) për të lexuar tekstin në imazhe.

OCR për të vjedhur seed phrase

Kriminelët kibernetikë reklamuan aplikacionet GPTalk, Happy Miner, Robot999 dhe SynthNet në Telegram, Twitter dhe YouTube, të cilat supozohet se ofrojnë aftësi të inteligjencës artificiale dhe crytpominer. Skedarët përkatës APK përmbajnë malware CherryBlos.

Ashtu si shumë trojanë bankar, CherryBlos përfiton nga lejet e aksesueshmërisë. Nëse jepet nga përdoruesi, malware merr dy skedarë konfigurimi nga serveri C2 (komandë dhe kontroll) dhe aktivizon mbrojtjen që parandalon fshirjen e aplikacioneve. Metoda të ndryshme përdoren për të vjedhur kredencialet dhe rrjedhimisht kriptovalutat, duke përfshirë shfaqjen e ekraneve të hyrjes të ngjashme me ato të aplikacioneve legjitime.

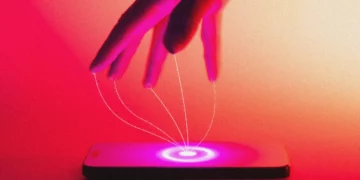

Teknika më “origjinale” përfshin përdorimin e njohjes optike të karaktereve (OCR). Kur hapet një portofol i ri, përdoruesi merr “frazën e farës”. Sekuenca e fjalëve duhet të mbahet në një vend të sigurt, por shumë përdorues bëjnë një foto të frazës së farës që mbetet në smartfonin e tyre. CherryBlos arrin të lexojë fjalinë në imazh, hyn në portofolin dhe vjedh të gjitha kriptovalutat.

Malware funksionon gjithashtu si një rrëmbyes i clipboard-it për aplikacionin Binance. Kur përdoruesi kopjon dhe ngjit adresën e portofolit, CherryBlos zëvendëson adresën e përdoruesit me atë të mbajtur nga kriminelët kibernetikë. Një ndërfaqe e rreme me adresën origjinale shfaqet në ekran, kështu që viktima që nuk dyshon nuk vëren asgjë.

Discussion about this post