Në fund të nëntorit u zbuluan detajet e BLUFFS. Rreth 10 ditë më vonë, një studiues i SkySafe ka publikuar disa informacione mbi një dobësi të dytë në protokollin Bluetooth që e lejon atë të marrë kontrollin e pajisjeve Android, Linux, macOS dhe iOS.

Cenueshmëria e pranishme për 10 vjet

Studiuesi i SkySafe, Marc Newlin, zbuloi defektin teksa hetonte tastierën Magjike të Apple. Në mënyrë të detajuar, cenueshmëria (CVE-2023-45866) është e tipit me injeksion me tastierë. Është i pranishëm si në macOS ashtu edhe në iOS dhe mund të përdoret gjithashtu në modalitetin e mbylljes. Më vonë ai zbuloi se është i pranishëm edhe në Android dhe Linux.

Dobësia lejon që një tastierë e rreme Bluetooth të lidhet me pajisjen pa konfirmimin e përdoruesit. Kjo tastierë e rreme është në fakt një kompjuter Linux me një përshtatës standard Bluetooth. Falë mekanizmit të çiftimit pa vërtetim të ofruar nga protokolli, një sulmues mund të “injektojë” tastierë dhe më pas të ekzekutojë aplikacione ose komanda arbitrare në pajisjen e synuar.

Në praktikë do të ishte e mundur të imitoni një tastierë Bluetooth dhe të merrni kontrollin e telefonit inteligjent (Android dhe iOS) ose kompjuterin (Linux ose macOS). Meqenëse gabimi është i pranishëm në Android 4.2.2 do të thotë se ai ka mbetur “i fshehur” për më shumë se 10 vjet.

Google lëshoi patch-in në fillim të këtij muaji për Android 11/12/13/14. Patch-i Linux u lëshua në vitin 2020, por nuk është aktivizuar (ai aktivizohet me patch-in BlueZ). Apple nuk e ka lëshuar ende rregullimin, por defekti shfrytëzohet vetëm kur lidhet tastiera Magjike.

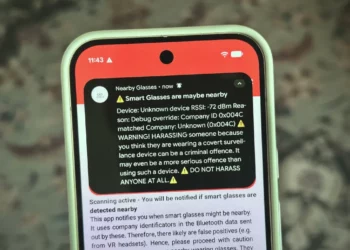

Studiuesi do të japë detaje të plota dhe një provë të konceptit (PoC) në një konferencë të ardhshme. Ndërkohë, përdoruesit duhet të çaktivizojnë Bluetooth-in në publik (pothuajse e pamundur nëse përdoren kufje me valë).

Discussion about this post