Llogaritë e Steam janë bërë objektivi i një fushate të re hakerimi që përdor një teknikë të veçantë, të quajtur Browser-in-the-Browser, për të vjedhur kredencialet e hyrjes së përdoruesve.

Është Group-IB ai që ngre alarmin, me publikimin e një raporti në të cilin thekson se si kjo fushatë synon, në veçanti, llogaritë e lojtarëve profesionistë me qëllimin për të shitur më pas akses në shifra madje edhe qindra mijëra dollarë.

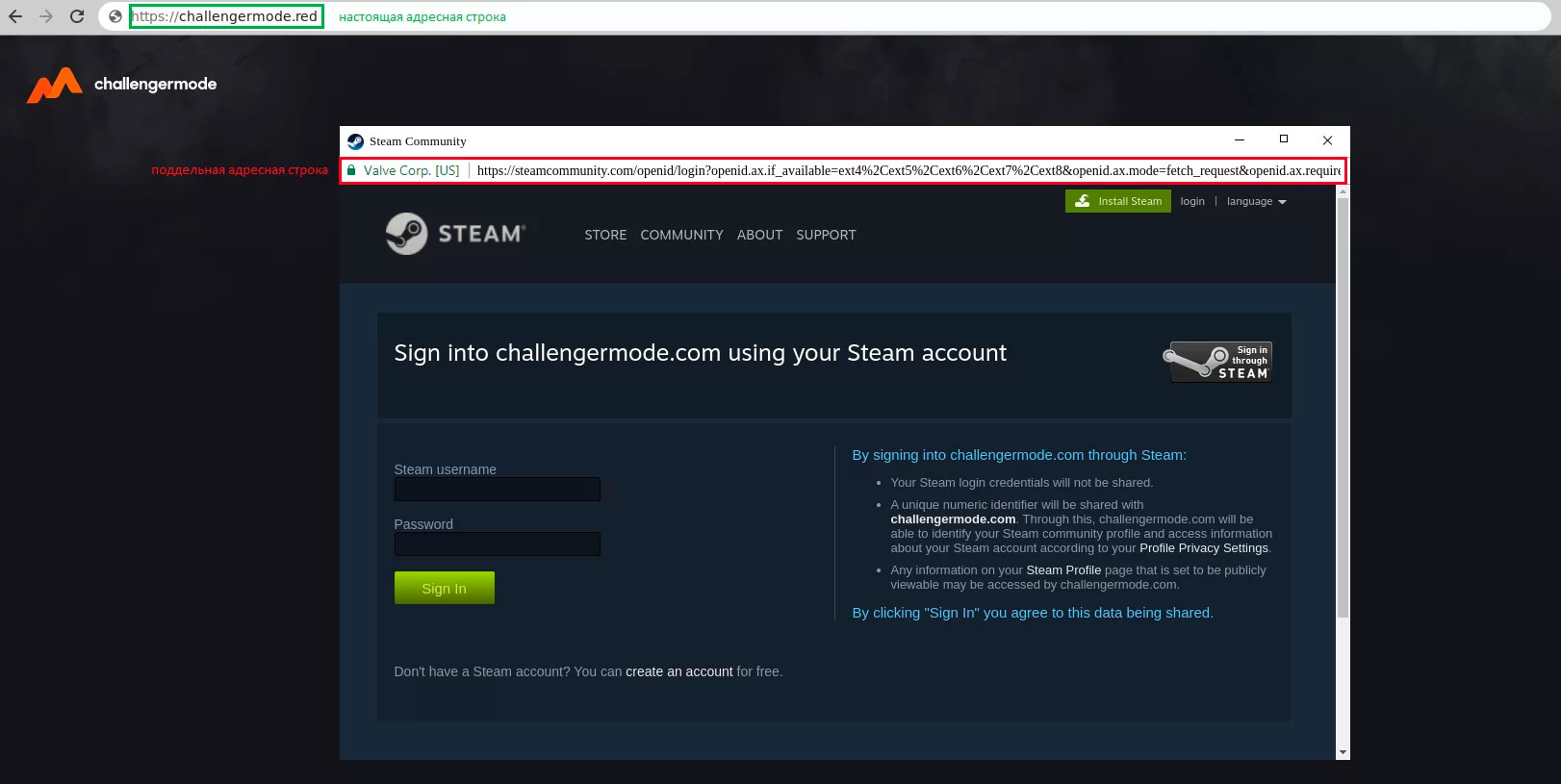

Teknika Browser-in-the-Browser konsiston në krijimin e dritareve të rreme të shfletuesit brenda dritares aktive, për të mashtruar përdoruesin që të besojë se ai ka të bëjë me një faqe pop-up që akseson një shërbim.

Viktimat kontaktohen përmes mesazheve direkte në Steam, me një ftesë për t’u bashkuar me një ekip për turne me tituj të njohur si League of Legends, CounterStrike, Dota 2 ose PUBG. Brenda këtyre mesazheve, ndahen lidhje që e çojnë viktimën në një faqe phishing që tregon atë që duket të jetë një realitet i dedikuar për sponsorizimin dhe organizimin e garave eSports.

Për të marrë pjesë në një ekip dhe për të marrë pjesë në një konkurs, vizitorët duhet të identifikohen përmes llogarisë së tyre Steam: është në këtë fazë që mashtrimi përmbushet. Dritarja e faqes së hyrjes nuk është një dritare e vërtetë e shfletuesit e mbivendosur në faqen e internetit, por një dritare e rreme e krijuar brenda faqes aktuale që e bën shumë të vështirë të vërehet se diçka nuk është në rregull.

Në këtë pikë, pasi viktima ka futur kredencialet e saj, shfaqet një dritare e re që kërkon kodin për vërtetimin me dy faktorë. Nëse kjo kërkesë e dytë dështon, shfaqet një mesazh gabimi. Përkundrazi, nëse vërtetimi është i suksesshëm, viktima dërgohet në një URL të specifikuar nga serveri i komandës dhe kontrollit: zakonisht është një adresë plotësisht legjitime në mënyrë që të minimizohet mundësia që viktima të vërejë kompromisin.

Kur kjo ndodh, kredencialet e hyrjes në llogari janë tashmë në posedim të aktorëve të kërcënimit, të cilët zakonisht përpiqen të marrin kontrollin e llogarisë sa më shpejt të jetë e mundur duke ndryshuar fjalëkalimet dhe adresat e postës elektronike, në mënyrë që ta bëjnë më të vështirë rikuperoni llogarinë tek pronari i ligjshëm.

Duhet të theksohet se në rastet e phishing Browser-in-the-Browser, URL-ja e shfaqur në dritaren ku është kryer sulmi i phishing është e ligjshme pasi nuk është një dritare shfletuesi, por një paraqitje në të cilën aktorët e kërcënimit mund të vizualizojnë çfarë duan. Pra, jo vetëm URL-ja, por edhe bllokimi i SSL-së, duke e bërë kështu viktimën të besojë se po operojnë në një faqe legjitime dhe të sigurt.

Ekziston një mënyrë e thjeshtë për t’u mbrojtur nga kjo teknikë: kërkon JavaScript dhe duke vendosur bllokuesin e skriptit JS në preferencat e shfletuesit, do të ishte e mundur të parandalohej shfaqja e dritares së falsifikuar. Megjithatë, sidoqoftë, kjo praktikë është e panjohur ose thjesht nuk zbatohet nga shumica e përdoruesve, sepse ka anën negative të vështirësimit të navigimit në shumë faqe interneti legjitime dhe të njohura.

Në këtë pikë është e mundur t’i kushtoni vëmendje disa elementeve që të përpiqeni të mos bini në grackë: së pari vëzhgoni nëse dritarja e re ka një korrespondencë në shiritin e detyrave dhe së dyti përpiquni ta zhvendosni dritaren jashtë kufijve të dritares origjinale të shfletuesit. Përpjekja për të minimizuar dritaren do të ketë gjithashtu efektin, nëse është e rreme, në mbylljen e plotë të saj. Më në përgjithësi: një zile alarmi duhet të bjerë kur çdo ndërveprim “tradicional” me dritaren çon në një rezultat të ndryshëm nga ai që pritet normalisht.

Në çdo rast, sugjerimi i zakonshëm mbetet i vlefshëm: kushtojini vëmendje mesazheve të drejtpërdrejta të marra në çdo platformë mesazhesh, veçanërisht nëse ato përfshijnë lidhje me faqet e internetit.

Discussion about this post